Die Frage, wie viele FortiAPs über den Wireless Controller der Fortigate verwaltet werden können, hängt in erster Linie vom Fortigate Modell ab und wird in der Produktematrix beantwortet. Hier ist die Rede von “Max FortiAPs (Total/Tunnel)” und dementsprechend werden pro Modell immer zwei Werte angegeben, so z.B. 32/16 für alle Modelle zwischen der FGT60D und FGT92D, oder 64/32 für die FGT100D.

Auf den ersten Blick interpretiert man die Zahlen am Beispiel der FGT92D so: im Tunnel Mode können maximal 16 FAPs angehängt, in anderen (also im Local Bridge) Mode, können dann noch weitere 16 FAPs angehängt werden. Oder man hängt 8 Tunnel Mode FAPs an und dann noch 24 Local Bridge FAPs an. Aber ganz so einfach ist es nicht. Was passiert z.B. wenn auf einem AP mehrere Tunnel Mode SSIDs und Local Bridge SSIDs angehängt werden?

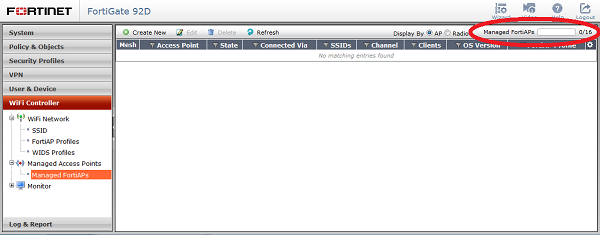

Versuchen wir ein wenig Licht ins Dunkle zu bringen. Schauen wir zunächst mal auf eine FGT92D ohne jegliche FAPs:

Obwohl die maximale Anzahl für dieses Modell mit 32 angegeben ist, werden im WebUI nur 16 als maximale Anzahl angezeigt.

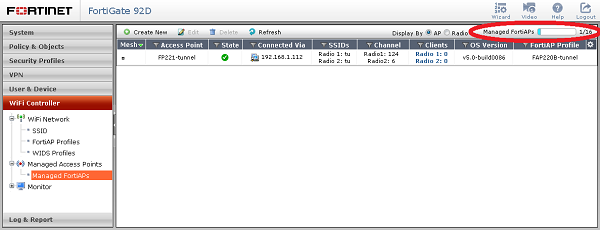

Hängt man nun einen FAP mit einer Tunnel Mode SSID (FP221-tunnel) oder alternativ einen FAP mit einer local Bridge SSID (FP221-bridge-normal) an, werden von den 16 maximal möglichen FAPs jeweils einer abgezogen – also unabhängig vom Tunnel oder Bridge Mode.

Wo sind denn jetzt die maximal 32 möglichen FAPs, von denen in der Produktematrix die Rede ist?

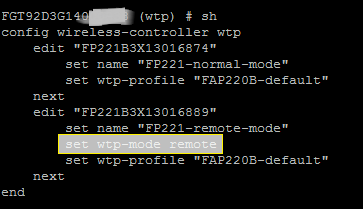

Um genau zu sein, müsste die Beschreibung “Max FortiAPs (Total/Tunnel)” in “Max FortiAPs (normal / remote Mode)” geändert werden. Denn es wird nicht nach Tunnel oder Local Bridges gezählt, sondern ob der FAP in den “normal mode” oder im “remote mode” gesetzt wurde. Dieser Mode beschreibt den Operation Mode des FAPs (ähnlich zu dem “NAT/Route” und “Transparent” Mode der Fortigate”). D.h. in unserem Beispiel unterstütz die FGT92D maximal 16 FAPs im Normal Mode und kann dann immer noch 16 FAPs im Remote Mode handhaben.

Wie im Screenshot ersichtlich, wird diese Mode-Einstellung pro FAP vorgenommen und dieses kann nur im CLI geschehen:

Normal Mode:

Dieses ist der default Mode. Hier hat man die komplette Funktionalität des FAPs, d.h. der FAP kann in Tunnel Mode, in Bridge Mode oder über mehrere SSIDs auch Tunnel und Bridge Mode gleichzeitig anbieten. D.h. man hat völlige Freiheit in der Netzwerk Topologie.

Remote Mode:

Dieses ist ein “abgespeckter” Mode, da der FAP in diesem Mode nur mit “Local Bridge” SSIDs bespielt werden kann. D.h. sämtlicher Produktiv-Traffic wird direkt durch den FAP durchgeschickt und nicht per CAPWAP getunnelt und dann an die Fortigate geschickt. Klar ist die Fortigate mit FAPs im Remote Mode CPU-technisch sehr viel weniger belastet und das ist auch der Grund, warum die Fortigate mehr Remote-Mode-FAPs zulässt als Normal-Mode-FAPs.

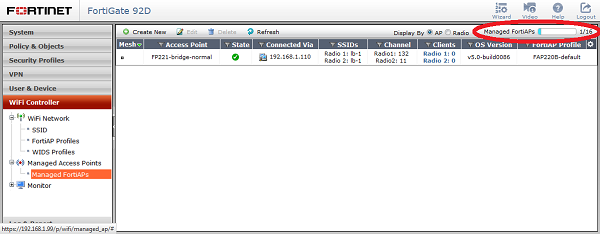

Sobald ein FAP im Remote Mode angehängt wird, erscheinen zwei Anzeigen. Zum einen die “Managed APs”, welche die maximale und genutzte Anzahl der FAPs im Normal Mode wiedergibt. Diese Anzeige hatten wir schon vorher. Zum anderen werden nun auch die “Total FortiAPs” angezeigt, welche die Anzahl aller FortiAPs – egal ob in Normal oder Remote Mode – angibt.

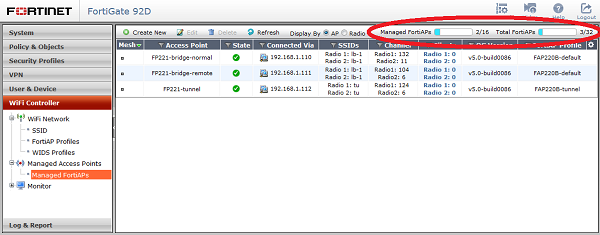

Der nachfolgende Screenshot zeigt eine Fortigate mit drei FAPs. Zwei im Normal Mode (FP221-tunnel, FP221-normal-mode) und einer im “Remote Mode” (FP221-remote-mode). D.h. die “Managed FortiAPs” sind immer noch auf 16 beschrängt, zwei davon werden als genutzt angezeigt. Nun kommt aber noch die Anzeige der “Total FAPs” hinzu und hier sehen wir nun endlich die max. 32 möglichen FAPs der FGT92D, wovon in unserem Beispiel drei bereits genutzt werden.

Wenn man also sicher ist, dass man auf einem FAP eh nur gebridgten Traffic hat, kann man diesen FAP in den remote Mode setzen. So erhält man den Vrteil gesamthaft mehr FAPs an die Fortigate anhängen zu können.