Einleitung

One-Arm-Installation bedürfen einem speziellen Augenmerk, insbesondere wenn es um den Redirect vom Traffic geht – also Traffic, der über das gleiche logische Interface rausgeschickt wird, wo er auch reingekommen ist.

Auf der Fortigate wird der Redirect Traffic per default erlaubt, so dass der Traffic ohne weitere Prüfung durch die Firewall Policy zugelassen wird. Dieses Verhalten kann mit folgendem Befehl beeinflusst werden:

config system global

set allow-traffic-redirect enable*|disable

endWird das “allow-traffic-redirect” auf “disable” gesetzt, läuft der Traffic dennoch weiter – nun aber komplett über die Firewall und mit Prüfung durch die Firewall Policy. Dieses gilt, wenn die Source IP der Session aus dem gleichen Netzwerk kommt, wie das One-Arm Interface der Fortigate.

Neues Default Verhalten bei One-Arm-Installationen mit Transfer-Netzen

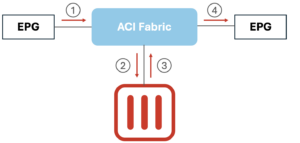

Eine andere Situation haben wir, wenn die Source IP der Session aus einem anderen Netztwerk kommt als das One-Arm Interface. Nehmen wir als Beispiel eine ACI Fabric Installation. Traffic wird hier von einer Endpoint Group (EPG) zum anderen über ein Transfer-Netzwerk geschickt. Das Transfer Netzwerk hängt one-arm an der Fortigate.

In dieser Situation hat die Fortigate bis anhin den Redirect vom Traffic zugelassen, aber dennoch wurde der Traffic von der Firewall Policy geprüft – unabhängig davon, ob das “allow-traffic-redirect” auf “allow” oder “disable” gesetzt war.

Genau dieses Verhalten ändert die Fortinet ab den FortiOS Versionen 7.0.17, 7.2.12 und 7.4.5: ist das “allow-traffic-redirect” auf “enable” konfiguriert (was die Default-Einstellung ist), wird der gesamte Traffic nun nicht mehr anhand der Firewall Policy geprüft, sondern ohne weiteren Check durchgelassen!

Damit der Traffic dennoch durch die Firewall Regeln reglementiert werden kann, muss neu das “allow-traffic-redirect” auf “disable” gesetzt werden.

Weitere Informationen sind hier zu finden: Technical Tip: Traffic handled by FortiGate for packet which ingress and egress same interface

![]()