Hallo FortiTechies,

FortiOS v5.0 ist schon lange ein Gespächsthema und mit beta 6 rücken wir dem ersten GA Release immer näher. Aktuell spricht man von Ende Oktober…

Die Anfragen unserer Kunden aber auch die eigene Neugier bringen uns immer wieder dazu, neue Funktionen mit FortiOS v5.0 auszuprobieren. Vielleicht ist das ja auch für Euch interessant, deswegen versuchen wir in der nächsten Zeit ein paar Blog-Artikel zu diesen Funktionen zu schreiben.

Beginnen wir doch mal mit einem heissen Thema: “FortiAPs und der WirelessController”.

Mit dem WirelessController der Fortigate konnten wir bis anhin wunderbar unsere FortiAPs konfigurieren und verwalten. Für jede SSID hat die Fortigate ein virtuelles IF erzeugt, so dass für jede SSID eigene FW Policies erstellt werden konnten. Und dabei ist es egal wo der FortiAP steht, ob im Headquarter oder in einem Branch Office. Security und zentrales Management aus einer Hand – wunderbar.

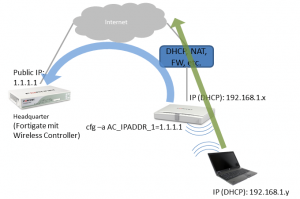

Nur gibt es dabei einen Punkt zu beachten: Nicht nur die Kommunikation zwischen FAP und FG wird über einen CAPWAP Tunnel geleitet, sondern auch der Traffic der Wireless Clients. Dieser Traffic wird per Wireless zum FAP geschickt und von hier geht es über den CAPWAP Tunnel zum SSID-Interface des WirelessController. Das kann zum einen erhebliche Latency erzeugen (wenn man z.B. in einem BO in Singapore sitzt, per Wireless an einen lokalen FAP gebunden ist, der Traffic aber über den CAPWAP Tunnel zur Zentrale in der Schweiz geschickt wird, selbst wenn man auf einen Webserver in Singapore zugreifen will. Zum anderen muss noch beachtet werden, dass der CAPWAP Tunnel den Traffic zwar tunnelt, aber nicht verschlüsselt.

Hierfür gibt es in v5.0 nun eine Alternative: Innerhalb der SSID Konfiguration kann man zwischen “Tunnel to Wireless Controller” (das ist das bisherige Verfahren) und “Local bridge with FortiAP’s Interface” wählen. Im zweiten Fall wird der Wireless Traffic nun nicht mehr über den CAPWAP Tunnel geschickt, sondern der FAP übernimmt die Rolle einer Bridge. Der WL Client bekommt eine IP aus dem Subnet, in dem auch der FAP hängt und geht dort lokal aus dem Netzwerk. Dies ist zwar kein “local breakout”, wie wir erst vermuteten – aber in einigen Situationen sicher eine sehr gute Alternative zum bisherigen Verfahren.

Aber Achtung: man hat jetzt zwar noch zentrales Management der FortiAPs, allerdings keine Security mehr für den Wireless Traffic.

Kann IPv6 über den CAPWAP Tunnel geschickt werden?

Ja, das müsste gehen. Zumindest funktioniert es mit FortiOS v4.3.10 und FAP v4.3.9. (Danke, Brudy, fürs Testen!)