Auf einigen der neuen Fortigate Modellen ist ein NP4lite enthalten. Dieser Prozessor sorgt insbesondere für eine schnellere Verarbeitung des Firewall- und VPN-Traffics.

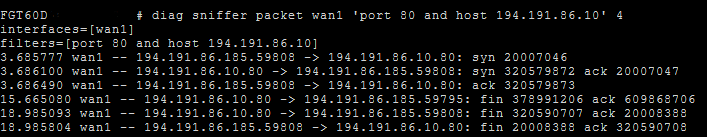

Allerdings weisst dieser NP-Prozessor, wie auch die bereits existierenden NPs, einen kleinen Nachteil beim Troubleshooting auf. Da Pakete, die auf dem NP offloaded werden, nicht mehr zur CPU gesendet werden, sieht der Packetsniffer Befehl der Fortigate diese Pakete ebenfalls nicht mehr. D.h. wenn man per Packetsniffer ein Ping mitsnifft, sieht man nur noch die ersten beiden Echo-Requests und -Replies, danach wird die ICMP Session offloaded und man sieht im Packetsniffer nichts mehr. Bei TCP-Verbindungen, welche offloaded werden, sieht man nur noch den TCP-Handshak,e aber nicht mehr die eigentlichen Datenpakete. Erst die FIN- oder RST-Pakete zum Beenden der Session sind wieder mit dem Packetsniffer zu sehen. Dieses ist im Screenshot unten gut zu sehen. Auch der Zeitstempel deutet auf die “Lücke” hin.

Insofern also bitte nicht irritieren lassen, wenn einige Pakete vom Paketsniffer nicht mehr angezeigt werden.

Das Offloaden von Sessions kann jedoch ausgeschaltet werden und damit werden die Pakete für den Packetsniffer auch wieder sichtbar.

Dieses passiert im CLI und kann pro Firewall Policy geschehen:

config firewall policy edit <n> set auto-asic-offload disable end

Dieses Vorgehen ist fürs Troubleshooting sicher sehr hilfreich. Aber bitte nicht vergessen, das Offloaden hinterher wieder einzuschalten, da ohne Offloading ein Teil der Performance verloren geht.

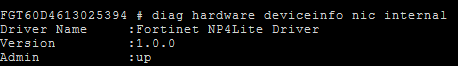

Momentan enthalten die FG40C, FG60D, FG90D und die Modelle der FG200D-Serie einen solchen NP4Lite.

Wahrscheinlich werden weitere Modelle mit diesem NP folgen.

Mit folgendem CLI-Befehl kann auf der Fortigate geprüft werden, ob ein Interface vom NP4lite unterstützt wird:

19. März 2014, Update

Und scheinbar macht der NP4lite auch Probleme beim Debuggen vom VPN Traffic. Man sieht mit dem Packetsniffer weder udp/500- noch ESP-Traffic, so dass es den Anschein erweckt, dass gar kein VPN Tunnel existiert. Weiterhin wird der ausgehende VPN-Traffic im Packetsniffer so angezeigt, als ob er unverschlüsselt aus dem WAN1-Interface rausgeht.

Das ist natürlich sehr irritierend. Hier hilft es ebenfalls, den NP4lite für das Troubleshooten auf dem VPN auszuschalten:

config vpn ipsec phase1-interface (oder ohne "-interface") edit <name-phase1> set npu-offload disable end

Vielen Dank für den Input, Sylvia. Das erklärt die seltsamen, unvollständigen Debug Outputs, die wir auf entsprechenden Modellen erhalten. Weisst du, ob Fortinet hier Abhilfe leisten wird? Denkbar wäre z.B. eine automatische Deaktivierung des ASIC Offloads sobald der Sniffer läuft.

Grüsse aus Bern, dave.

Hey Dave,

ich denke Fortinet sieht das nicht als Bug an. Es ist ja genau das gleiche Verhalten mit den “grossen” NPs. Es ist wohl an uns, da jeweils dran zu denken und bei Bedarf, das Offloading in der Policy fürs Sniffing temporär auszuschalten…

Bis bald,

Sylvia