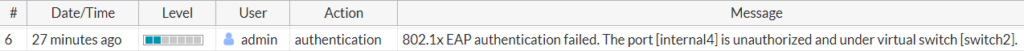

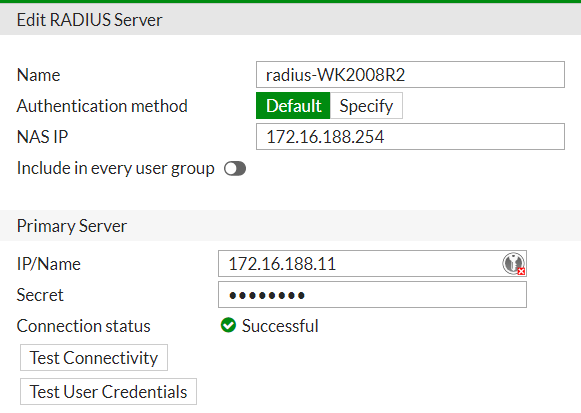

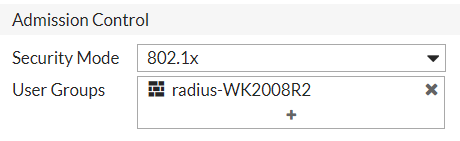

Die Verbindung zum Windows NPS Server steht und die 802.1x-Authentication ist auf dem Hardware-Switch aktiviert. Obwohl scheinbar alles richtig konfiguriert ist, schlägt die 802.1x Authentication fehl.

Ursache:

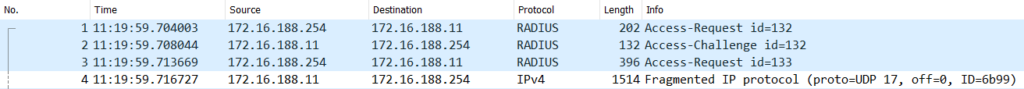

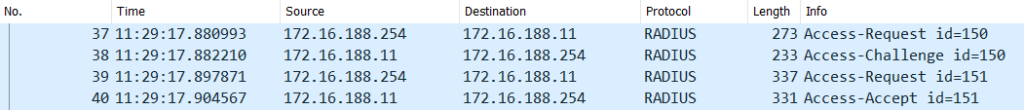

Ein Packet Capture auf der FortiGate zeigt, dass der Windows NPS zu grosse RADIUS-Antwortpakete sendet.

Lösung:

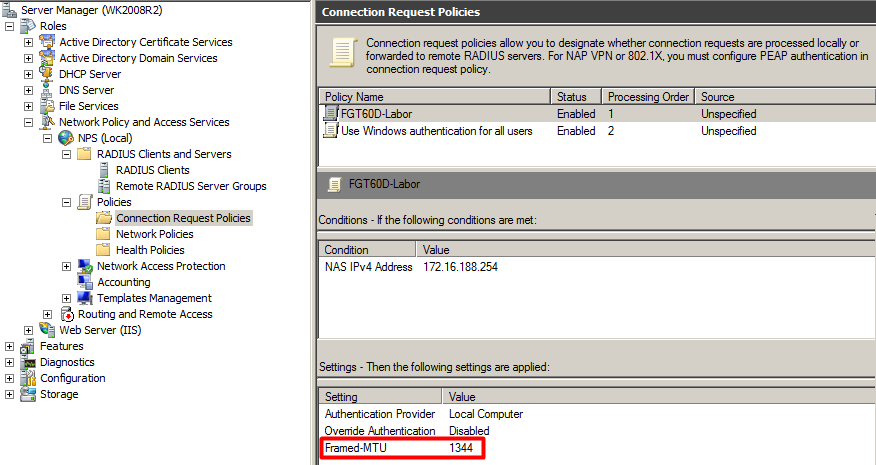

Auf dem Windows NPS wird in der Connection Request Policy bzw. Network Policy die Framed-MTU auf 1344 festlegt.

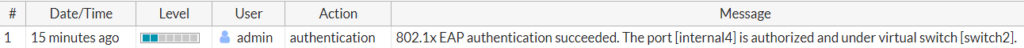

Resultat:

Die 802.1x Authentication funktioniert 🙂

Diesen Effekt konnte ich bisher in Zusammenhang mit Jumbo Frames sehen. Verwendet Ihr demnach in diesem Aufbau Jumbo Frames?

Zur Ergänzung möchte ich das Augenmerk auf EAP lenken, welches z.B. auch im WLAN bei WPA-Enterprise zum Einsatz kommt und dann auf die selbe Art fehlschlägt.

Das Perfide; abhängig von der Anzahl Zeichen (Benutzername, Computername, Domäne etc) variiert die grösse des Pakets. Daher in einem Fall funktionierts, bei einem anderen nicht.

Danke für den Hinweis. Wie korrekt erwähnt kommt bei WPA2-Enterprise ebenfalls 802.1x zum Einsatz.

Im Labor haben wir dieses Verhalten ohne Jumbo Frames beobachtet. Gemäss den Release Notes wurden zwischenzeitlich einige RADIUS-Probleme behoben und ich muss den Test bei Gelegenheit nochmals wiederholen.

Gruss Dario