Update: Fortinet hat das Problem erkannt und in einem Customer Support Bulletin beschrieben.

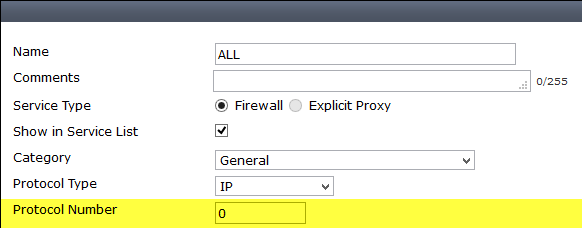

In FortiOS v5.0.8 and v5.0.9 and v5.2.0 through v5.2.2, the default value of the firewall service protocol number was changed from a value of 0 to 6.

The most commonly observed impact of this change is that after upgrading to the affected firmware, the “ALL” service matches only TCP traffic.

Executing a factory-reset on the FortiGate device does NOT change the default value to 6.

Affected Products:

All FortiGate models.

Resolution:

FortiOS v5.0.10 and v5.2.3 has fixed the issue. Upon upgrading the FortiGate device, the firewall service protocol number is restored to 0.

Workaround:

Those wishing not to upgrade the firmware can modify the affected firewall services to explicitly set the protocol-number to 0. For example:

config firewall service custom

edit “ALL”

set protocol-number 0

next

Das Bulletin ist hier zu finden: https://support.fortinet.com/Information/Bulletin.aspx (Login benötigt)

—————————————————————————————————————————-

Ursprünglicher Artikel:

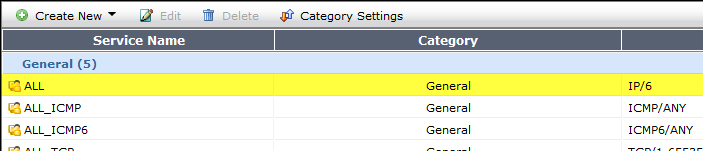

Wir haben vermehrt festgestellt, dass nach nicht supporteten FortiOS Upgrades auf 5.2.2 der Service ALL nicht mehr ANY als Service beinhaltet, sondern nur noch IP/6, was dem TCP Protokoll entspricht. Damit gehen zum Beispiel ICMP oder auch UDP Pakete nicht mehr durch diese Firewall Policy, welche vor dem Upgrade alles durchgelassen hat.

Bestätigen können wir dieses Problem aktuell für folgende Upgrades, welche von Fortinet aber nicht supported sind.

5.0.5 –> 5.2.2

5.0.6 –> 5.2.2

5.0.7 –> 5.2.2

Zusätzlich haben wir das Problem bei folgenden “supporteten” Upgardes gesehen:

5.0.10 –> 5.2.2

5.0.11 –> 5.2.2

Als Lösung kann man im ALL Service die Protocol Number wieder auf 0 setzen.

Offiziell supported ist der Upgrade ab 5.0.8 direkt auf 5.2.2. Bei den Upgrades von 5.0.8 und 5.0.9 haben wir das Problem bis jetzt nicht gesehen.

Trotz dieser Situation empfehlen wir im Normalfall, immer den supporteten Upgrade Pfad, wie in den Release Notes angegeben ist, zu befolgen. Für den Upgrade gibt es nebst den Release Notes auf ein eigenes Dokument für den unterstützten Upgrade.

Supported Upgrade Path für 5.2.2:

http://docs.fortinet.com/d/upgrade-paths-to-fortios-5.2.0

Für Neugeräte empfehlen wir, direkt den gewünschten Release per TFTP raufzuladen. Weiter ist auch möglich, per WebGUI direkt auf den gewünschten Release upzudaten ohne den Supported Upgrade Path zu beachten, dann aber die FortiGate per CLI auf die Standardeinstellungen zurückzusetzen: exec factoryreset.