FortiSwitches bieten eine breite Plattform von Netzwerk-Switches, die speziell für die Anforderungen von Unternehmen entwickelt wurden. Sie bieten nicht nur eine hervorragende Netzwerkleistung und -zuverlässigkeit, sondern auch fortschrittliche Sicherheitsfunktionen, die den Schutz Ihres Netzwerks verbessern. In diesem Blog-Artikel werden wir uns genauer mit den Funktionen und Vorteilen der Fortinet FortiSwitches beschäftigen und zeigen, warum sie eine wertvolle Ergänzung für jedes Unternehmen sind.

Bei der Auswahl der korrekten Netzwerk-Topologie gibt es eine Vielzahl von Faktoren, die berücksichtigt werden sollten, um sicherzustellen, dass das Netzwerk den Anforderungen des Unternehmens entspricht. Einige wichtige Punkte, die bei der Wahl der Netzwerk-Topologie zu beachten sind, sind:

- Netzwerkgröße und Skalierbarkeit: Entscheidend sind Faktoren wie die Ausfallsicherheit und 10Gbit/s Anforderungen:

- Ein FortiGate HA-Cluster muss z.B. anders angebunden werden wie eine Standalone FortiGate

- Wird MC-LAG (erst ab FSW-200er Serie) für redundante Anbindung von Servern und Switches gefordert, so muss dies von Beginn weg in die Designplanung mit einfliessen.

- 10Gbit/s Connectivity von der FortiGate zu den Etagen Switches setzen entsprechende Core-Switches mit genügend SFP-Uplinks voraus. Hier müssen die passenden Modelle aus dem Portfolio ausgewählt werden.

- Sicherheitsanforderungen: Die Topologie sollte auf die spezifischen Sicherheitsanforderungen des Netzwerks abgestimmt sein, einschließlich Schutz vor Bedrohungen und Datenverlust.

- Kosteneffizienz: Die Topologie sollte innerhalb des Budgets des Unternehmens liegen und die Kosten für Hardware, Installation und Wartung berücksichtigen. Allfällig höhere Hardware kosten können gegebenenfalls jedoch durch einfacheres Management und einfachere Inbetriebnahme wieder ausgeglichen werden.

- Netzwerkmanagement: Die Topologie sollte für das IT-Team des Unternehmens einfach zu verwalten und zu warten sein, einschließlich der Überwachung, Fehlerbehebung und Skalierung.

Durch Berücksichtigung dieser Faktoren sollten Sie eine Netzwerk-Topologie wählen, die ihren spezifischen Anforderungen entspricht und gleichzeitig eine hohe Leistung, Sicherheit und Zuverlässigkeit bietet.

Basics / Begriffserklärung

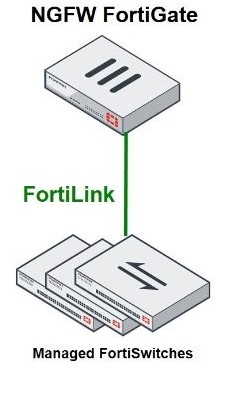

FortiLink: Managed FortiSwitch (Docs Link: FortiLink Guide)

FortiSwitches im Zusammenspiel mit FortiGates als Controller sowie dem FortiLink sind die wohl am meisten verbreitete Methode zur Verwaltung. Diese Methode bietet zudem die beste integration der Switches in die Security Fabric und verknüpft Firewall Funktionen direkt mit den angeschlossenen Switches.

FortiLink bietet auch erweiterte Funktionen zur Verwaltung von Netzwerkgeräten, einschließlich automatischer Bereitstellung, Konfigurationsverwaltung und Überwachung. Darüber hinaus ermöglicht es die automatische Erkennung von Netzwerkbedrohungen und die sofortige Reaktion auf Bedrohungen durch automatisierte Sicherheitsmaßnahmen wie Quarantäne oder Blockierung von verdächtigem Datenverkehr.

“FortiLink” ist ein proprietäres Netzwerkprotokoll, das von Fortinet entwickelt wurde und in seinen Switches Anwendung findet. FortiLink ermöglicht eine nahtlose Integration zwischen FortiGate-Firewalls und FortiSwitch-Switches, um eine erweiterte Netzwerksicherheit und -verwaltung zu bieten. Durch den FortiLink können FortiGate-Firewalls die Switches automatisch erkennen und konfigurieren, um eine konsistente Durchsetzung von Sicherheitsrichtlinien auf allen Ebenen des Netzwerks sicherzustellen.

Ein FortiLink kann aus einem oder mehreren Links bestehen. Standardmässig wird von der FortiGate aus ein LACP-Trunk erstellt, über welchen dann die Downlinks auf einen oder mehrere FortiSwitches aufgebaut werden. Hier können auch bereits MC-LAG fähige Modelle Voraussetzung sein, um einen voll-aktiven LACP-Trunk zu zwei eigenständigen Switch-Chassis aufbauen zu können.

Unmanaged FortiSwitch (Docs Link: Standalone Switch)

Sollte ein Aufbau ohne FortiGate als Controller angedacht sein, so können FortiSwitches auch als ganz normale Standalone Switches betrieben werden und sind somit nicht von einer bestimmten Fortinet Topologie abhängig. Das es gibt durchaus Features, welche FortiSwitches bereitstellen, welche so noch nicht im Zentralen Management der FortiGate enthalten sind.

Einen guten Feature Überblick über die Verfügbarkeit von FortiLink- sowie Standalone-Funktionen bietet folgender Hilfeartikel von Fortinet -> Link: FortiSwitchOS Feature Matrix

Cloud Management mit FortiLAN Cloud (Link: Cloudbasiertes LAN-Management)

Eine allenfalls gut geeignete Option, falls zentrales Management gewünscht ist, jedoch keine FortiGates als zentraler Controller eingesetzt werden sollen, wäre die Verwendung des FortiLAN Cloud Service.

Netzwerk Topologien und Voraussetzungen

Das bestimmen des geeignetsten Netzwerk-Aufbaus ist nicht immer ganz einfach und sollte zwingend vor dem Kauft entsprechender FortiGates und Switches geschehen!

Übersicht über gängige Topologie-Varianten (Docs Link: Determining the network topology)

Der in der Überschrift verlinkte Artikel sollte bereits einen guten Überblickt über entscheidende Faktoren geben, welche bei einem Grundsätzlichen Design mit einbezogen werden sollten. Wir empfehlen diesen Artikel daher oft, wenn meist bei der Inbetriebnahme gar nicht nicht klar definiert wurde, wie die Switches überhaupt aufgebaut und zusammengeschalten werden sollen.

Kurz zusammengefasst ist es daher natürlich wichtig zu wissen, ob:

- Eine einzelne FortiGate oder ein Cluster eingesetzt wird.

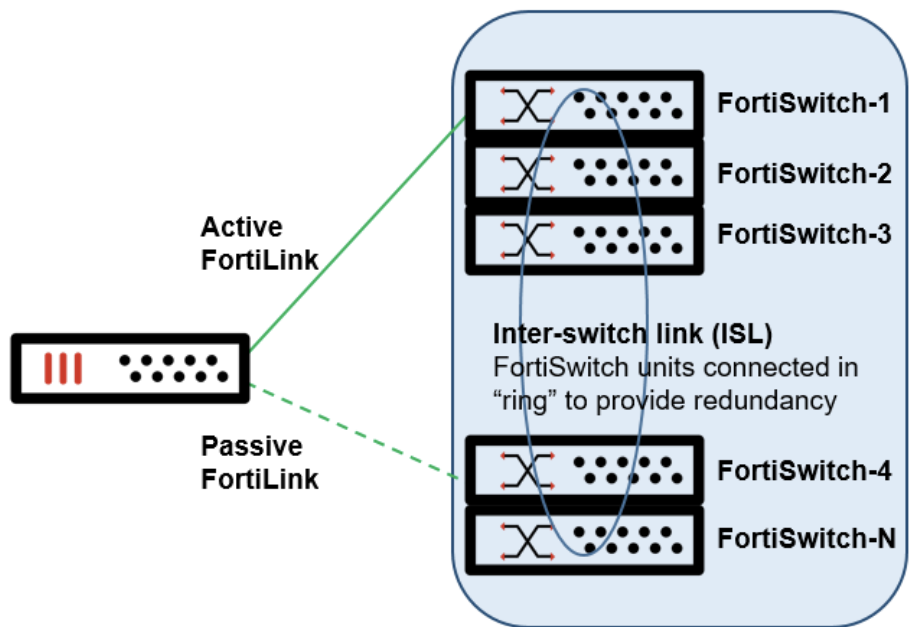

- Alle Switches direkt an der FortiGate terminiert werden sollen (Ring-Aufbau) oder ob ein “Core-Switch” mit entsprechenden Redundanzen den Backbone bilden soll.

- Falls ein hoch redundanter Multichassis-LAG (MCLAG) Aufbau gewünscht ist, so müssen zudem weitere HW-Voraussetzungen erfüllt werden.

Spezielle Voraussetzungen bei MC-LAG (zu beachten bei FSW-100er Serie)

Des öfteren sehen wir uns mit der Anfrage konfrontiert, dass der Partner/Kunde bereits Switches der FSW-100er Serie beschafft hat und damit denn ein entsprechendes 10Gbit/s Netzwerk mit Ausfallsicherheit aufbauen möchte (d.h. LAG/LACP Anbindung an Server sowie an die FortiGate).

Hier stossen wir jedoch rasch an die technische Limitation der Switches der 100er-Serie. Diese unterstützen nämlich kein MCLAG und es kann somit nur mit dem sogenannten FortiLink-Split-Interface gearbeitet werden (Docs Link: Single FortiGate unit managing a stack of several FortiSwitch units).

Eine Redundante Anbindung an die FortiGate kann somit zwar realisiert werden, jedoch ist dadurch immer nur jeweils einer der der beiden LAG-Links aktiv.

Zudem ist keine redundante Anbindung von Servern oder Storage-Systemen möglich, sofern diese einen LACP-Link auf zwei verschiedene Switches benötigen. Auch hier kann man sich jedoch oft mit der sogenannten Port-Redundancy der jeweiligen Systeme behelfen.

Oft bestimmt jedoch bereits die Haus- bzw. Datacenter-Verkabelung ein entsprechendes Netzwerk-Layout. So kann es sein, dass eine redundante Anbindung der Distribution/Etagen-Switches benötigt wird, diese jedoch nur Sternförmig vom Serverraum aus realisiert werden kann. In diesem Fall ist ein MC-LAG fähiger Core-Switch Voraussetzung und es kann nicht auf eine Ring-Topologie über alle Stockwerke hinweg ausgewichen werden!

In diesem Fall müssen Anforderungen und die dazu benötigten Produkte sauber geplant und beschafft werden, ansonsten kann es für unangenehme Überraschungen sorgen.

Use Cases / Problemstellungen

FortiGate: Ändern der FortiLink-Schnittstelle von Hardware-Switch auf Aggregate

Meist bei älteren Installationen ist das FortiLink-Interface noch als Hardware Switch konfiguriert. Erst in neueren Versionen wird dieses “default” als Aggregate vorkonfiguriert. Von Fortinet gibt es keine Dokumenation, wie man den Typ ändern kann.

Die nötigen Schritte sind daher hier in diesem separaten Blog-Artikel niedergeschrieben -> FortiGate: Ändern des FortiLink-Schnittstellentyps von Hardware-Switch auf Aggregate

FortiLink: Firmware Kompatibilität zwischen FortiOS und FortiSwitch Firmware

Oft erhalten wir die Frage, ob Firmware zwischen FortiOS und FortiSwitch angeglichen werden müssen. Grundsätzlich lässt sich dazu sagen, dass Fortinet hier die Kompatibilität sehr breit hält und eine FortiGate z.B. mit FortiOS 7.0.x auch Problemlos mit aktuellen FortiSwitches auf 7.4.x Versionen betrieben werden kann.

Um es das etwas besser zu verstehen verweisen wir jeweils meist direkt auf die entsprechende FortiLink Compatibility Matrix (Link: FortiLink Compatibility). Darin sind sowohl alle “Supported” FortiOS Versionen, wie aber auch die jeweils Empfohlenen (Recommended) Releases ausgewiesen.

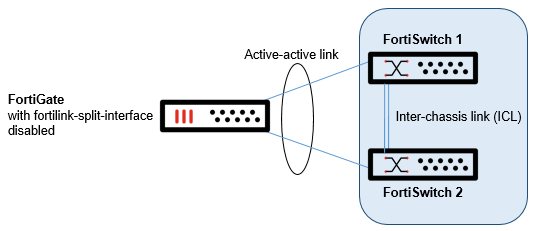

MC-LAG und die Migration von einen FortiLink-Split Interface zu einem MC-LAG Trunk

Werden MC-LAG fähige Switches eingesetzt, so wird der auf der FortiGate vorhandene FortiLink zu einem LACP-Trunk gebündelt und jeweils ein, zwei oder mehrere Links zusammen auf jeweils den ersten sowie zweiten “Core-Switch” geführt.

Damit dies jedoch funktioniert, muss zuerst mit dem sogenannten “Split-Interface Mode” gestartet und dann sukzessive in den aktiven LACP-Mode gewechselt werden.

Das entsprechende vorgehen hat Fortinet selber jedoch bereits sehr gut in seiner Anleitungsdatenbank beschrieben (Docs Link: Transitioning from a FortiLink split interface to a FortiLink MCLAG)

Für die Realisierung hierbei wichtig sind die sogenannten Inter-Chassis Links (ICL). Dies ist ein oder besser mehrere schnelle Links zwischen den beiden “Core-Switches”. Nachdem zuerst mit einer Art Ring-Aufbau gestartet wird, werden diese Links zwischen den Switches danach als ICL Ports designiert und werden somit zu einem kritischen Bestandteil der beiden MC-LAG Switches.

Weiterführende Informationen zu MC-LAG sowie auch aufwendigere Topologien wie Tier2- und Tier3-MCLAG Optionen sind ebenfalls bei Fortinet im Managed-FortiSwitch Handbuch dokumentiert -> Docs Link: Deploying MCLAG topologies.

Power over Ethernet

Featureset / Vergleich der Modelle

Einen guter Vergleich der diversen Switch-Modelle und vor allem die verschiedenen Power-Budgets der PoE- bzw. FPoE-Ausführungen ist auf unserer BOLL Homepage zu finden -> Link: FortiSwitch – Ethernet Access and Data Center Switches.

Ebenso wird auf dieser Seite für alle Geräte direkt auf die entsprechenden Datenblätter verwiesen, so dass eine umständliche Suche auf den Herstellerseiten entfällt.

Reservierte VLAN IDs

Auf den FortiSwiches und auf dem FortiGate, respektive nur auf deren FortiLink Interfaces sind einige VLAN IDs reserviert für die default Konfiguration. Dabei handelt es sich um folgende IDs:

| ID | Verwendungszweck |

| 1 | FortiLink default VLAN |

| 4088 | NAC segment |

| 4089 | Onboarding segment |

| 4090 | Quarantine VLAN |

| 4092 | rspan VLAN |

| 4093 | video VLAN |

![]()

Was für ein super Beitrag, so viele Infos und links… vielen Dank für die tolle Arbeit, welche einen am Beginn mit fortinet sehr weiter hilft! Danke

Hallo Nico, herzlichen Dank für das nette Feedback. Inputs oder Fragen zum Thema aus der Community sind natürlich auch jederzeit Willkommen, sodass wir häufige Themen in Zukunft hier einfliessen lassen und adressieren können.

LG Markus