In der Vergangenheit wurde die SEPPmail häufig zwischen dem Secure E-Mail Gateway (AntiSpam) und dem Mailserver implementiert. Dieser Ansatz hat den Nachteil, dass die Inhalte (Attachements, URLs) von verschlüsselten Nachrichten nicht geprüft werden. In diesem Beitrag betrachten wir deshalb die Integration als Loop.

Beim folgenden Beitrag handelt es sich um einen Designvorschlag. Da die Umsetzung stark vom eingesetzten Secure E-Mail Gateway und Mailserver abhängen, braucht es für die Ableitung einer funktionsfähigen Konfiguration die entsprechenden Produktkenntnisse.

Dieser Beitrag gliedert sich in folgende Abschnitte:

- Unterschiede zwischen dem Inline und dem Loop Deployment

- Wie werden die Komponenten für einen Loop konfiguriert

- Weiterführende Informationen

SEPPmail Integration

Die SEPPmail lässt sich grundsätzlich auf zwei Arten in den Mailflow hängen (für Exchange Online klicke hier).

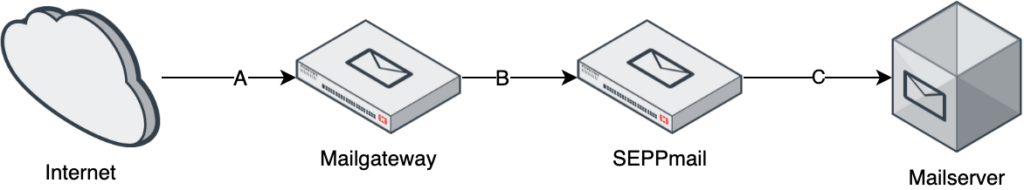

Inline

Klassischerweise wird die SEPPmail zwischen dem Secure E-Mail Gateway und dem Mailserver platziert.

- Vorteil: Einfache Integration

- Nachteil: Der Inhalt von verschlüsselten Nachrichten kann nicht analysiert werden

Ausnahme: SEPPmail mit Protection Pack

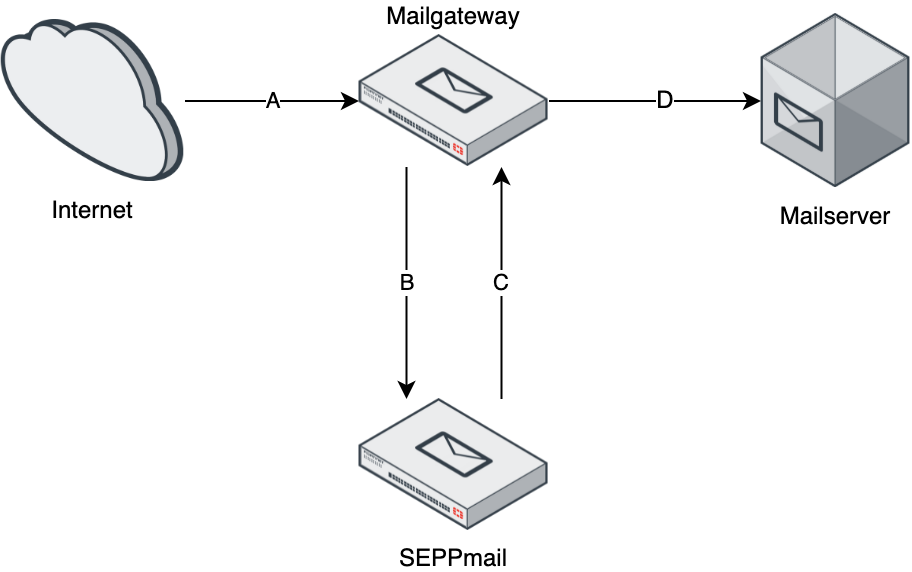

Loop

Damit das Secure E-Mail Gateway auch verschlüsselte Nachrichten vollständig prüfen kann, muss die SEPPmail als Loop integriert werden.

- Vorteil: Der Inhalt von verschlüsselten Nachrichten kann analysiert werden

- Nachteile: Komplexere Integration und doppelte Belastung vom Secure E-Mail Gateway

Konfigurationsanleitung Loop

Die Integration als Loop lässt sich sowohl basierend auf IP-Adressen als auch auf X-Headern realisieren. Welche Variante gewählt wird, ist unter anderem abhängig von den Möglichkeiten auf dem Secure E-Mail Gateway.

Konfiguration des Secure E-Mail Gateways

Nachfolgen sind die Begriffe AntiSpam (AS), AntiVirus (AV) und Secure E-Mail Gateway (SEG) abgekürzt.

Relaying

Die IP-Adresse der SEPPmail und vom Mailserver müssen auf dem SEG für das Relaying der entsprechenden Domains berechtigt sein.

Eingehender Mailflow

Eingehend bedeutet, dass die Empfängerdomain vom SEG verwaltet wird. Je nach verwendetem SEG, muss diese Prüfung als Bedingung in den nachfolgenden Regeln hinzugefügt werden.

Eingehende Regel 1: Unbehandelte Nachrichten

| Bedingung | Aktionen |

| a) Source-IP <> SEPPmail b) Header X-SM-incoming oder X-SM-internal nicht vorhanden | – AS-Checks basierend auf der SMTP-Session, dem Envelope und den Mail Headern durchführen – Mail an SEPPmail routen |

Eingehende Regel 2: Verarbeitete Nachrichten

| Bedingung | Aktionen |

| a) Source-IP = SEPPmail b) Header X-SM-incoming = yes oder X-SM-internal = yes | – Optional: AS-Checks basierend auf der SMTP-Session, dem Envelope und den Mail Headern durchführen – AS- und AV-Checks basierend auf dem Body durchführen – Mail an internen Mailserver routen |

Ausgehender Mailflow

Ausgehend bedeutet, dass die Empfängerdomain nicht vom SEG verwaltet wird. Je nach verwendetem SEG, muss diese Prüfung als Bedingung in den nachfolgenden Regeln hinzugefügt werden.

Ausgehende Regel 1: Unbehandelte Nachrichten

| Bedingung | Aktionen |

| a) Source-IP <> SEPPmail b) Header X-SM-outgoing oder X-SM-internal nicht vorhanden | – AS- und AV-Checks durchführen – Mail an SEPPmail routen |

Ausgehende Regel 2: Verarbeitete Nachrichten

| Bedingung | Aktionen |

| a) Source-IP = SEPPmail b) Header X-SM-outgoing = yes oder X-SM-internal = yes | – Optional: AS-Checks basierend auf der SMTP-Session, dem Envelope und den Mail Headern durchführen – Optional: Weiteres Processing durch den SEG (Header Removal, DKIM signing, etc.) – Mail an externen Mailserver routen |

Konfiguration vom Mailserver

Der Mailserver muss eingehende Nachrichten vom SEG akzeptieren (Empfangskonnektor) und die ausgehenden Nachrichten über das SEG senden (Sendekonnektor).

Konfiguration der SEPPmail

Als Voraussetzung muss das Ruleset auf der SEPPmail mit der Version 11.1 oder neuer generiert werden.

Relaying

Das Secure E-Mail Gateway wird für das Relaying berechtigt (unter Mail System):

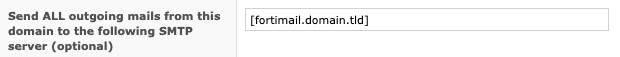

Mailflow

Sowohl Ein- als auch ausgehende Nachrichten werden an das Secure E-Mail Gateway weitergeleitet (unter Mail System\Managed Domain):

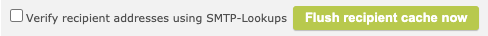

Die Überprüfung der Empfängeradresse sollte auf dem Secure E-Mail Gateway durchgeführt werden und kann entsprechend auf der SEPPmail deaktiviert werden (unter Mail System):

Anmerkungen

S/MIME Verschlüsselung

Bei der S/MIME Verschlüsselung wird nur der Body einer Nachricht verschlüsselt. Ein Secure E-Mail Gateway kann somit auch bei verschlüsselten Nachrichten die SMTP-Session und den Mail Header analysieren. Der Mail Body kann aber erst nach dem Entschlüsseln geprüft werden.

S/MIME Signierung

Auch die S/MIME Signierung betrifft nur den Body einer Nachricht. Falls ein Secure E-Mail Gateway diesen verändert (z.B. ein Attachement entfernt), wird die Signatur dadurch ungültigt. Veränderungen am Mail Header (z.B. Subject Tagging) sind jedoch problemlos möglich.

SEPPmail Protection Pack

Um verschlüsselte Nachrichten durch die SEPPmail auf Viren zu prüfen, kann als Alternative zum Loop auch das kostenpflichtige Protection Pack lizenziert werden.

Exchange Online

Um die Schutzfunktionen von Microsoft Exchange Online (aktuell Microsoft 365 Defender, kürzlich noch Office 365 ATP) zu nutzen, muss die SEPPmail ebenfalls als Loop eingebunden werden. Eine Schritt-für-Schritt Anleitung hierfür gibt es im SEPPmail Handbuch (HowTo / FAQ –> Microsoft Office365: Anbinden von Exchange Online mit ATP / EOP).