Englische Version: CVE-2022-40684 – Fortinet Authentication bypass on administrative interface (HTTP/HTTPS) (English)

Sie haben sicherlich (und hoffentlich) die Informationen über die veröffentlichte Fortigate-Schwachstelle beim Zugriff auf die Administration gelesen und die entsprechenden Patches installiert. Wir haben alle Informationen hier noch einmal für Sie zusammengestellt.

Offizielle CVE informationen: https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2022-40684

Fortinet PSIRT: https://www.fortiguard.com/psirt/FG-IR-22-377

Fortinet Blog: https://www.fortinet.com/blog/psirt-blogs/update-regarding-cve-2022-40684

Problem

Ein Angreifer kann mit einer speziellen URL ohne Authentifizierung auf die Konfiguration zugreifen, wenn der Administrationszugang (HTTPS auf den WAN-Schnittstellen) von aussen offen ist.

Eine Anleitung, wie dieser Link auszusehen hat, ist bereits öffentlich verfügbar. Daher ist eine zwingende Massnahme notwendig!

Betroffene FortiOS Versionen

- FortiOS Versionen 5.x und 6.x sind NICHT betroffen.

- FortiOS Versionen 7.2.0 bis 7.2.1

- FortiOS Versionen 7.0.0 bis 7.0.6

Für die anderen betroffenen Produkte (FortiProxy und FortiSwtichManager) prüfen Sie bitte den PSIRT Artikel.

Workaround für betroffene Releases

Konfiguration von Local-In Policies gemäss dem PSIRT Artikel.

Bereitgestellte Patches für FortiOS

- Für FortiOS 7.0.X –> Installation von Patch 7.0.7 oder 7.0.8

- Für FortiOS 7.2.X –> Installation von Patch 7.2.2

Für die anderen betroffenen Produkte (FortiProxy und FortiSwtichManager) prüfen Sie bitte den PSIRT Artikel.

Allgemeine Vorkehrungen

Nebst dem Installieren aktueller Patches haben wir hier eine Zusammenstellung von anderen Sicherheitsmassnahmen, die den Schutz der FortiGate verbessern.

- Beschränken Sie die Admin-Anmeldungen auf vertrauenswürdige Hosts: https://docs.fortinet.com/document/fortigate/6.4.0/hardening-your-fortigate/582009/system-administrator-best-practices oder Anleitung im PSIRT Artikel.

- Deaktivieren Sie den administrativen Zugriff auf alle externen (dem Internet zugewandten) Schnittstellen.

- Führen Sie administrative Aufgaben über ein Out-of-Band-Interface aus.

- Implementieren Sie wenn möglich 2-Faktor-Authentifizierung.

- Implementieren Sie die Empfehlungen im FortiOS-Hardening-Leitfaden: https://docs.fortinet.com/document/fortigate/6.4.0/hardening-your-fortigate/

Bin ich von einem Angriff betroffen?

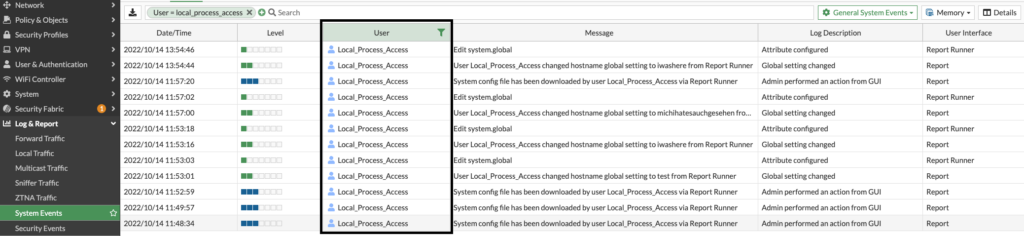

Überprüfen Sie Ihre System Logs auf den Benutzer “Local_Process_Access” oder “Report Runner” und sehen Sie in der Log Description nach, was getan wurde.

Meine Konfiguration ist heruntergeladen worden. Können Passwörter aus der Konfiguration ausgelesen werden?

Das kommt darauf an. Wenn Sie einen fest codierten kryptografischen Schlüssel zur Verschlüsselung sensibler Daten verwenden, können keine sensiblen Daten verwendet werden.

https://www.fortiguard.com/psirt/FG-IR-19-007

Wenn Sie keinen fest kodierten kryptografischen Schlüssel verwenden, sollten Sie alle Passwörter wie admin, user, remote user, IPSEC preshared keys, RADIUS secrets ändern und Zertifikate sperren. Bitte lesen Sie dazu den folgenden Artikel:

https://community.fortinet.com/t5/FortiGate/Technical-Tip-Verify-the-private-data-encryption-feature/ta-p/214124

Wir haben dazu auf Englisch einen separaten Artikel geschrieben: Remediation steps for FG-IR-22-377 / CVE-2022-40684

![]()