Sowohl SwissSign als auch DigiCert QuoVadis haben Änderungen an ihrer MPKI (Managed PKI) vorgenommen, wodurch es zwingende Anpassungen auf der SEPPmail braucht. Da die Kommunkation direkt zwischen den Anbietern und den Vertragsnehmern (Endkunden) erfolgt ist, sind die notwendigen Informationen womöglich nicht bis zu den Resellern gelangt.

Wie sieht die Migration bei meinem MPKI Anbieter aus?

Für die Migration müssen die Anweisungen sowie die Deadline beachtet werden, welche von den Anbietern an die Zugangsverantwortlichen bzw. die E-Mailadresse im Operatorenzertifikat versendet wurden. Die einzelnen Empfänger sind uns nicht bekannt. Fehlt einem dieses E-Mail, muss ein Zugangsverantwortlicher den Support vom entsprechenden Anbieter kontaktieren.

Braucht es noch weitere Anpassungen?

Bei Quvadis Kunden, welche auf den DigiCert CertCentral wechseln, wird die aktuelle SEPPmail Version 13.0.7 vorausgesetzt. Erst dann steht im Menüpunkt MPKI der Typ “DigiCert CertCentral” zur Verfügung.

Für die SwissSign MPKI müssen die neuen Zwischenzertifikate (SMIME/Email Issuing CAs 2022) im Menü X.509 Root Certificates vorhanden und als ‘Trusted’ klassifiziert sein. Ab SEPPmail 13.0.7 können diese Zwischenzertifikate im Menü MPKI mit der Funktion “Chain certificates (needed to sign e-mails): Add or update…” hinzugefügt und klassifiziert werden.

Dieser Schritt ist notwendig, damit bei der E-Mail Signierung das Absenderzertifikat inkl. der notwendigen Zwischenzertifikate übermittelt wird. Ohne diese Zwischenzertifikate wird beim Empfänger die Signatur womöglich als ungültig und/oder der Betreff mit ‘[signed INVALID]’ markiert.

Was passiert, wenn ich die Migration nicht durchführe?

Standardmässig ist im Mail Processing auf der SEPPmail eingestellt, dass E-Mails automatisch signiert werden, wenn ein Benutzer über ein gültiges S/MIME Zertifikat verfügt. Sobald das Zertifikat nicht mehr automatisch erneuert werden kann, läuft das Zertifikat aus und wird irgendwann ungültigt. Dadurch werden dann ausgehende Nachrichten nicht mehr automatisch signiert, was meistens längere Zeit unbemerkt bleibt.

Häufig wird die E-Mail Signierung aber auch per Keyword oder Plugin forciert. In diesem Fall werden ausgehende Mails abgelehnt, wenn für ein Benutzer kein gültiges S/MIME Zertifikat zur Verfügung steht bzw. bezogen werden kann.

Wie kann ich testen, ob die MPKI Schnittstelle bei meinem Kunden (noch) funktioniert?

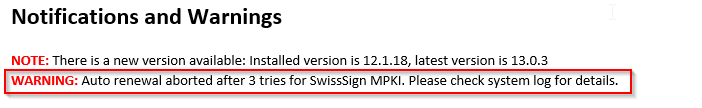

Sofern die automatische Erneuerung der ablaufenden Zertifikate im Menü MPKI konfiguriert wurde (empfohlen), wird im Daily Report ein Warnhinweis angezeigt, wenn die Ausstellung nicht funktioniert. Der Daily Report wird standardmässig an den Postmaster versenden, welcher im Menü Mail System konfiguriert ist.

Ohne die automatische Erneuerung kann die Schnittstelle getestet werden, indem für ein bestehenden Benutzer ein neues Zertifikat generiert wird. Doppelte Zertifikate werden vom MPKI Anbieter normalerweise nicht verrechnet und die SEPPmail verwendet automatisch das Zertifikat mit der längsten Laufzeit.

Was muss ich beachten, wenn nun bereits Zertifikate abgelaufen sind?

In vielen Fällen ist die automatische Erneuerung so konfiguriert, dass die Zertifikate vor dem Ablaufdatum erneuert werden. Sobald aber ein Zertifikat effektiv abgelaufen ist, zieht die automatische Erneuerung nicht mehr und es muss für den betroffenen Benutzer manuell (bzw. per Keyword) ein neues Zertifikat ausgestellt werden.

Um die entsprechenden Benutzer zu identifizieren, bietet sich die Datei user_stats.csv an, welche dem Daily Report angehängt ist. Hierbei helfen die Spalten ‘Account last used’ und ‘Certificate expires on’.

Weitere Informationen

Nachfolgend sind zusätzlich die Informationen verlinkt, welche öffentlich zur Verfügung stehen:

- Release Notes im SEPPmail Handbuch

- QuoVadis MPKI im SEPPmail Handbuch

- SwissSign MPKI im SEPPmail Handbuch

- Neue SwissSign CA: Drittanwendungen für den automatischen Bezug (CMC-Schnittstelle)

![]()