Am 07. September 2021 hat SwissSign ihre Kunden informiert, dass neue CAs in Betrieb genommen werden. Diese Änderung betrifft alle SwissSign Zertifikate, welche seit dem 17. Oktober 2021 ausgestellt werden und benötigt ein aktives Eingreifen durch den SEPPmail-Administrator.

Als erstes muss geprüft werden, ob eine SwissSign MPKI im Einsatz ist. Das weitere Vorgehen ist dann in den folgenden Abschnitten beschrieben.

SEPPmail ohne SwissSign MPKI

Die SEPPmail analysiert laufend den Mailfluss und informiert den Administrator per Mail, falls neue X.509 Root Certificates erkannt werden. Der Administrator ist für die Klassifierzung der Root Zertifikate verantwortlich und muss die neuen SwissSign CAs manuell freigeben.

Ohne eine Freigabe durch den Administrator kann die S/MIME-Signatur von eingehenden Nachrichten nicht validiert werden (Betreff = [signed INVALID]) und das Absenderzertifikat steht nicht für die benutzerbasierte S/MIME-Verschlüsselung zur Verfügung.

SEPPmail mit SwissSign MPKI

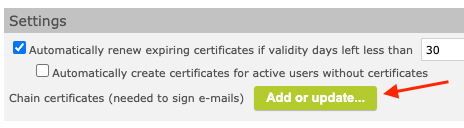

Damit die SEPPmail beim Signieren die korrekten Zwischenzertifikate mitsenden kann, muss der Administrator die neuen SwissSign S/MIME CA-Zertifikate auf seine SEPPmail importieren.

Seit SEPPmail 12.1.1 sind diese neuen CA-Zertifikate in der Firmware enthalten, aber müssen bei bestehenden Installationen durch den Administrator aktiviert werden.

Ohne diesen Eingriff kann beim Empfänger folgende Warnung angezeigt werden:

Die digitale Signatur dieser Nachricht ist ungültig oder nicht vertrauenswürdig.

Empfohlenes Vorgehen

1) Die SEPPmail auf mindestens 12.1.1 aktualisieren

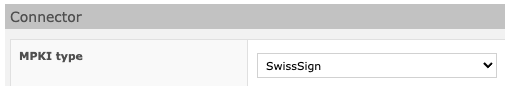

2) Im Register MPKI prüfen, dass SwissSign als Anbieter gewählt ist (anstonsten hier abbrechen)

3) Das SwissSign Zertifikatspaket über die Funktion Chain certificates: Add or update… installieren

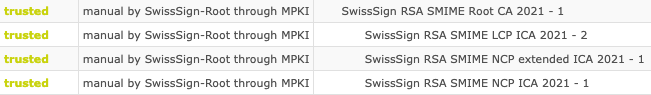

4) Im Register X.509 Root Certificats prüfen, dass die neue SwissSign S/MIME CA-Zertifikate importiert wurden

Alternatives Vorgehen

Alternativ kann man die neuen SwissSign S/MIME CA-Zertifikate auch manuell herunterladen und auf der SEPPmail importieren.

Zertifikatskette einer S/MIME-Signatur prüfen

Mit OpenSSL kann man prüfen, ob in einer S/MIME-Signatur die korrekten Zwischenzertifikate enthalten sind. Dazu speichert man die Nachricht als *.eml und verwendet folgenden Befehl.

cat message.eml | openssl smime -pk7out | openssl pkcs7 -print_certs -noout

Weshalb patched SEPPmail die Appliance diesbezüglich nicht?

Das Aussprechen des Vertrauens in eine Root CA unterliegt ausschließlich dem Betreiber der SEPPmail Appliance. Somit würde an dieser Stelle ein Patch einen Eingriff in das Sicherheitskonzept des Betreibers darstellen.

Quelle: SEPPmail

![]()